Hardware?based solutions for trusted cloud computing

1

2021

... 近年来,许多研究人员调查并回顾了各种边缘模式的安全现状,如移动云计算[1-3]和雾计算[4-6].这些工作旨在初步分析影响这些模式完整性的威胁,同时概述保护所有行为者和基础设施的安全机制.其他工作集中在特定领域,如网络安全[7]和雾计算中的取证[8].Kong et al[9]简要概述了所有边缘范式的基本特征. ...

A survey on security challenges in cloud computing:Issues,threats,and solutions

0

2020

Optimized extreme learning machine for detecting DDoS attacks in cloud computing

1

... 近年来,许多研究人员调查并回顾了各种边缘模式的安全现状,如移动云计算[1-3]和雾计算[4-6].这些工作旨在初步分析影响这些模式完整性的威胁,同时概述保护所有行为者和基础设施的安全机制.其他工作集中在特定领域,如网络安全[7]和雾计算中的取证[8].Kong et al[9]简要概述了所有边缘范式的基本特征. ...

A privacy?preserving charging scheme for electric vehicles using blockchain and fog computing

1

2021

... 近年来,许多研究人员调查并回顾了各种边缘模式的安全现状,如移动云计算[1-3]和雾计算[4-6].这些工作旨在初步分析影响这些模式完整性的威胁,同时概述保护所有行为者和基础设施的安全机制.其他工作集中在特定领域,如网络安全[7]和雾计算中的取证[8].Kong et al[9]简要概述了所有边缘范式的基本特征. ...

Towards deep learning models resistant to adversarial attacks

0

2017

ABDKS:Attribute?based encryption with dynamic keyword search in fog computing

1

2021

... 近年来,许多研究人员调查并回顾了各种边缘模式的安全现状,如移动云计算[1-3]和雾计算[4-6].这些工作旨在初步分析影响这些模式完整性的威胁,同时概述保护所有行为者和基础设施的安全机制.其他工作集中在特定领域,如网络安全[7]和雾计算中的取证[8].Kong et al[9]简要概述了所有边缘范式的基本特征. ...

Fog computing as privacy enabler

1

2020

... 近年来,许多研究人员调查并回顾了各种边缘模式的安全现状,如移动云计算[1-3]和雾计算[4-6].这些工作旨在初步分析影响这些模式完整性的威胁,同时概述保护所有行为者和基础设施的安全机制.其他工作集中在特定领域,如网络安全[7]和雾计算中的取证[8].Kong et al[9]简要概述了所有边缘范式的基本特征. ...

ImageNet:A large?scale hierarchical image database

1

... 近年来,许多研究人员调查并回顾了各种边缘模式的安全现状,如移动云计算[1-3]和雾计算[4-6].这些工作旨在初步分析影响这些模式完整性的威胁,同时概述保护所有行为者和基础设施的安全机制.其他工作集中在特定领域,如网络安全[7]和雾计算中的取证[8].Kong et al[9]简要概述了所有边缘范式的基本特征. ...

Secure and efficient computing resource management in blockchain?based vehicular fog computing

1

2021

... 近年来,许多研究人员调查并回顾了各种边缘模式的安全现状,如移动云计算[1-3]和雾计算[4-6].这些工作旨在初步分析影响这些模式完整性的威胁,同时概述保护所有行为者和基础设施的安全机制.其他工作集中在特定领域,如网络安全[7]和雾计算中的取证[8].Kong et al[9]简要概述了所有边缘范式的基本特征. ...

Fog computing and its role in the internet of things

1

2012

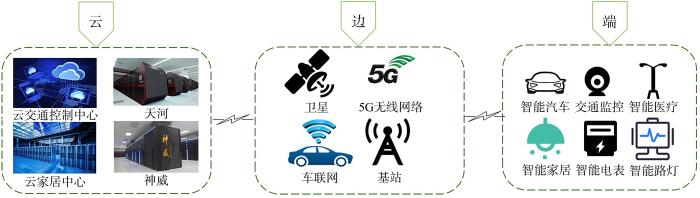

... 思科系统公司(Cisco Systems)引入了雾计算的概念,在其最初的定义中,雾计算被认为是“云计算范式的延伸,即在终端设备和传统云服务器之间提供计算、存储和网络服务”[10].因此,雾计算没有蚕食云计算,而是对其进行了补充:雾架构有助于创建一个分层的基础设施,其中本地信息的分析在“地面”执行,协调和全局分析在“云”执行.这里,云服务主要部署在网络边缘,也可以部署在其他位置,如IP/多协议标签交换(MPLS)主干网.事实上,光纤陀螺网络基础设施是异构的,高速链路和无线接入技术共存[11].雾计算的最初定义后来被不同的研究人员扩展和修订[12-13],虽然这个扩展的定义存在争议,但它揭示了雾计算可能带来的所有进步.在这个新的定义下,雾计算不仅仅是云计算的延伸,也是它的一个范例.实现云服务的元素雾节点现在可以从资源匮乏的设备(例如终端设备、本地服务器)到功能更强大的云服务器(例如互联网路由器、5G基站),所有这些元素还可以以分布式方式相互交互和协作.这将生成一个三层体系结构(客户端⇔雾节点⇔中央服务器),其中集中式云服务器与雾节点共存,但不是执行雾服务必需的[14].此外,雾计算还为联邦基础设施的创建提供了支持,在联邦基础设施中,拥有自己的雾部署的多个组织可以相互协作.最初,雾计算被定义为一个能够在物联网(Internet of Things,IoT)环境中创建新的应用程序和服务的平台,此类服务包括分层大数据分析系统和智能基础设施管理系统(如风电场、红绿灯)[15-16].目前有研究考察了这种模式如何实现其他类型的服务,如受限(移动)设备的低端增强接口(如使用无线脑电图耳机的脑机接口[17]、增强现实和实时视频分析[18])、网络物理系统[19]、网络环境下的新型内容交付和缓存方法雾计算[20]以及各种车对车(V2V)和车对基础设施(V2I)服务(如共享停车系统[21]).创建一套标准化的open雾计算框架和架构的工作已经开始(参见open雾财团[22]),这些工作不需要从零开始,因为许多研究人员已经分析了雾计算体系结构可能是什么样子.Bouachir et al[23]定义的架构就是一个例子,该上下文感知基础设施支持多种边缘技术(如Wi⁃Fi,LTE,ZigBee,Bluetooth Smart),还通过网络功能虚拟化(Network Functions Virtualization,NFV)和软件定义网络(Software Defined Network,SDN)机制支持网络虚拟化和流量工程.其他人员研究了雾计算如何与现有物联网框架(如OpenM2M)集成[24],在这里雾节点被部署在如车辆网络中的路边单元之类的边缘设备处,并实现如轻量级M2M设备管理系统和M2M传感器测量框架之类的各种机器对机器服务.也有许多研究人员不仅发现了潜在的挑战,还发现以新颖的方式利用雾计算范式的前瞻性部署,例如提供一组应用程序接口(Application Programming Interface,API),允许虚拟机(Virtual Machine,VM)访问雾节点提供的服务,使用这些API,虚拟机可以访问本地信息,如网络统计信息、传感器数据等[25].另一个例子是机载雾计算系统的部署,其中飞行设备(如无人机)充当雾节点,相互协作,并与其他服务器协作,为移动用户提供各种服务[26]. ...

A survey of fog computing

1

2015

... 思科系统公司(Cisco Systems)引入了雾计算的概念,在其最初的定义中,雾计算被认为是“云计算范式的延伸,即在终端设备和传统云服务器之间提供计算、存储和网络服务”[10].因此,雾计算没有蚕食云计算,而是对其进行了补充:雾架构有助于创建一个分层的基础设施,其中本地信息的分析在“地面”执行,协调和全局分析在“云”执行.这里,云服务主要部署在网络边缘,也可以部署在其他位置,如IP/多协议标签交换(MPLS)主干网.事实上,光纤陀螺网络基础设施是异构的,高速链路和无线接入技术共存[11].雾计算的最初定义后来被不同的研究人员扩展和修订[12-13],虽然这个扩展的定义存在争议,但它揭示了雾计算可能带来的所有进步.在这个新的定义下,雾计算不仅仅是云计算的延伸,也是它的一个范例.实现云服务的元素雾节点现在可以从资源匮乏的设备(例如终端设备、本地服务器)到功能更强大的云服务器(例如互联网路由器、5G基站),所有这些元素还可以以分布式方式相互交互和协作.这将生成一个三层体系结构(客户端⇔雾节点⇔中央服务器),其中集中式云服务器与雾节点共存,但不是执行雾服务必需的[14].此外,雾计算还为联邦基础设施的创建提供了支持,在联邦基础设施中,拥有自己的雾部署的多个组织可以相互协作.最初,雾计算被定义为一个能够在物联网(Internet of Things,IoT)环境中创建新的应用程序和服务的平台,此类服务包括分层大数据分析系统和智能基础设施管理系统(如风电场、红绿灯)[15-16].目前有研究考察了这种模式如何实现其他类型的服务,如受限(移动)设备的低端增强接口(如使用无线脑电图耳机的脑机接口[17]、增强现实和实时视频分析[18])、网络物理系统[19]、网络环境下的新型内容交付和缓存方法雾计算[20]以及各种车对车(V2V)和车对基础设施(V2I)服务(如共享停车系统[21]).创建一套标准化的open雾计算框架和架构的工作已经开始(参见open雾财团[22]),这些工作不需要从零开始,因为许多研究人员已经分析了雾计算体系结构可能是什么样子.Bouachir et al[23]定义的架构就是一个例子,该上下文感知基础设施支持多种边缘技术(如Wi⁃Fi,LTE,ZigBee,Bluetooth Smart),还通过网络功能虚拟化(Network Functions Virtualization,NFV)和软件定义网络(Software Defined Network,SDN)机制支持网络虚拟化和流量工程.其他人员研究了雾计算如何与现有物联网框架(如OpenM2M)集成[24],在这里雾节点被部署在如车辆网络中的路边单元之类的边缘设备处,并实现如轻量级M2M设备管理系统和M2M传感器测量框架之类的各种机器对机器服务.也有许多研究人员不仅发现了潜在的挑战,还发现以新颖的方式利用雾计算范式的前瞻性部署,例如提供一组应用程序接口(Application Programming Interface,API),允许虚拟机(Virtual Machine,VM)访问雾节点提供的服务,使用这些API,虚拟机可以访问本地信息,如网络统计信息、传感器数据等[25].另一个例子是机载雾计算系统的部署,其中飞行设备(如无人机)充当雾节点,相互协作,并与其他服务器协作,为移动用户提供各种服务[26]. ...

Fog computing:Focusing on mobile users at the edge

1

2015

... 思科系统公司(Cisco Systems)引入了雾计算的概念,在其最初的定义中,雾计算被认为是“云计算范式的延伸,即在终端设备和传统云服务器之间提供计算、存储和网络服务”[10].因此,雾计算没有蚕食云计算,而是对其进行了补充:雾架构有助于创建一个分层的基础设施,其中本地信息的分析在“地面”执行,协调和全局分析在“云”执行.这里,云服务主要部署在网络边缘,也可以部署在其他位置,如IP/多协议标签交换(MPLS)主干网.事实上,光纤陀螺网络基础设施是异构的,高速链路和无线接入技术共存[11].雾计算的最初定义后来被不同的研究人员扩展和修订[12-13],虽然这个扩展的定义存在争议,但它揭示了雾计算可能带来的所有进步.在这个新的定义下,雾计算不仅仅是云计算的延伸,也是它的一个范例.实现云服务的元素雾节点现在可以从资源匮乏的设备(例如终端设备、本地服务器)到功能更强大的云服务器(例如互联网路由器、5G基站),所有这些元素还可以以分布式方式相互交互和协作.这将生成一个三层体系结构(客户端⇔雾节点⇔中央服务器),其中集中式云服务器与雾节点共存,但不是执行雾服务必需的[14].此外,雾计算还为联邦基础设施的创建提供了支持,在联邦基础设施中,拥有自己的雾部署的多个组织可以相互协作.最初,雾计算被定义为一个能够在物联网(Internet of Things,IoT)环境中创建新的应用程序和服务的平台,此类服务包括分层大数据分析系统和智能基础设施管理系统(如风电场、红绿灯)[15-16].目前有研究考察了这种模式如何实现其他类型的服务,如受限(移动)设备的低端增强接口(如使用无线脑电图耳机的脑机接口[17]、增强现实和实时视频分析[18])、网络物理系统[19]、网络环境下的新型内容交付和缓存方法雾计算[20]以及各种车对车(V2V)和车对基础设施(V2I)服务(如共享停车系统[21]).创建一套标准化的open雾计算框架和架构的工作已经开始(参见open雾财团[22]),这些工作不需要从零开始,因为许多研究人员已经分析了雾计算体系结构可能是什么样子.Bouachir et al[23]定义的架构就是一个例子,该上下文感知基础设施支持多种边缘技术(如Wi⁃Fi,LTE,ZigBee,Bluetooth Smart),还通过网络功能虚拟化(Network Functions Virtualization,NFV)和软件定义网络(Software Defined Network,SDN)机制支持网络虚拟化和流量工程.其他人员研究了雾计算如何与现有物联网框架(如OpenM2M)集成[24],在这里雾节点被部署在如车辆网络中的路边单元之类的边缘设备处,并实现如轻量级M2M设备管理系统和M2M传感器测量框架之类的各种机器对机器服务.也有许多研究人员不仅发现了潜在的挑战,还发现以新颖的方式利用雾计算范式的前瞻性部署,例如提供一组应用程序接口(Application Programming Interface,API),允许虚拟机(Virtual Machine,VM)访问雾节点提供的服务,使用这些API,虚拟机可以访问本地信息,如网络统计信息、传感器数据等[25].另一个例子是机载雾计算系统的部署,其中飞行设备(如无人机)充当雾节点,相互协作,并与其他服务器协作,为移动用户提供各种服务[26]. ...

Mobile edge computing,Foget al.:A survey and analysis of security threats and challenges

1

2018

... 思科系统公司(Cisco Systems)引入了雾计算的概念,在其最初的定义中,雾计算被认为是“云计算范式的延伸,即在终端设备和传统云服务器之间提供计算、存储和网络服务”[10].因此,雾计算没有蚕食云计算,而是对其进行了补充:雾架构有助于创建一个分层的基础设施,其中本地信息的分析在“地面”执行,协调和全局分析在“云”执行.这里,云服务主要部署在网络边缘,也可以部署在其他位置,如IP/多协议标签交换(MPLS)主干网.事实上,光纤陀螺网络基础设施是异构的,高速链路和无线接入技术共存[11].雾计算的最初定义后来被不同的研究人员扩展和修订[12-13],虽然这个扩展的定义存在争议,但它揭示了雾计算可能带来的所有进步.在这个新的定义下,雾计算不仅仅是云计算的延伸,也是它的一个范例.实现云服务的元素雾节点现在可以从资源匮乏的设备(例如终端设备、本地服务器)到功能更强大的云服务器(例如互联网路由器、5G基站),所有这些元素还可以以分布式方式相互交互和协作.这将生成一个三层体系结构(客户端⇔雾节点⇔中央服务器),其中集中式云服务器与雾节点共存,但不是执行雾服务必需的[14].此外,雾计算还为联邦基础设施的创建提供了支持,在联邦基础设施中,拥有自己的雾部署的多个组织可以相互协作.最初,雾计算被定义为一个能够在物联网(Internet of Things,IoT)环境中创建新的应用程序和服务的平台,此类服务包括分层大数据分析系统和智能基础设施管理系统(如风电场、红绿灯)[15-16].目前有研究考察了这种模式如何实现其他类型的服务,如受限(移动)设备的低端增强接口(如使用无线脑电图耳机的脑机接口[17]、增强现实和实时视频分析[18])、网络物理系统[19]、网络环境下的新型内容交付和缓存方法雾计算[20]以及各种车对车(V2V)和车对基础设施(V2I)服务(如共享停车系统[21]).创建一套标准化的open雾计算框架和架构的工作已经开始(参见open雾财团[22]),这些工作不需要从零开始,因为许多研究人员已经分析了雾计算体系结构可能是什么样子.Bouachir et al[23]定义的架构就是一个例子,该上下文感知基础设施支持多种边缘技术(如Wi⁃Fi,LTE,ZigBee,Bluetooth Smart),还通过网络功能虚拟化(Network Functions Virtualization,NFV)和软件定义网络(Software Defined Network,SDN)机制支持网络虚拟化和流量工程.其他人员研究了雾计算如何与现有物联网框架(如OpenM2M)集成[24],在这里雾节点被部署在如车辆网络中的路边单元之类的边缘设备处,并实现如轻量级M2M设备管理系统和M2M传感器测量框架之类的各种机器对机器服务.也有许多研究人员不仅发现了潜在的挑战,还发现以新颖的方式利用雾计算范式的前瞻性部署,例如提供一组应用程序接口(Application Programming Interface,API),允许虚拟机(Virtual Machine,VM)访问雾节点提供的服务,使用这些API,虚拟机可以访问本地信息,如网络统计信息、传感器数据等[25].另一个例子是机载雾计算系统的部署,其中飞行设备(如无人机)充当雾节点,相互协作,并与其他服务器协作,为移动用户提供各种服务[26]. ...

Security and privacy in fog computing:Challenges

1

2017

... 思科系统公司(Cisco Systems)引入了雾计算的概念,在其最初的定义中,雾计算被认为是“云计算范式的延伸,即在终端设备和传统云服务器之间提供计算、存储和网络服务”[10].因此,雾计算没有蚕食云计算,而是对其进行了补充:雾架构有助于创建一个分层的基础设施,其中本地信息的分析在“地面”执行,协调和全局分析在“云”执行.这里,云服务主要部署在网络边缘,也可以部署在其他位置,如IP/多协议标签交换(MPLS)主干网.事实上,光纤陀螺网络基础设施是异构的,高速链路和无线接入技术共存[11].雾计算的最初定义后来被不同的研究人员扩展和修订[12-13],虽然这个扩展的定义存在争议,但它揭示了雾计算可能带来的所有进步.在这个新的定义下,雾计算不仅仅是云计算的延伸,也是它的一个范例.实现云服务的元素雾节点现在可以从资源匮乏的设备(例如终端设备、本地服务器)到功能更强大的云服务器(例如互联网路由器、5G基站),所有这些元素还可以以分布式方式相互交互和协作.这将生成一个三层体系结构(客户端⇔雾节点⇔中央服务器),其中集中式云服务器与雾节点共存,但不是执行雾服务必需的[14].此外,雾计算还为联邦基础设施的创建提供了支持,在联邦基础设施中,拥有自己的雾部署的多个组织可以相互协作.最初,雾计算被定义为一个能够在物联网(Internet of Things,IoT)环境中创建新的应用程序和服务的平台,此类服务包括分层大数据分析系统和智能基础设施管理系统(如风电场、红绿灯)[15-16].目前有研究考察了这种模式如何实现其他类型的服务,如受限(移动)设备的低端增强接口(如使用无线脑电图耳机的脑机接口[17]、增强现实和实时视频分析[18])、网络物理系统[19]、网络环境下的新型内容交付和缓存方法雾计算[20]以及各种车对车(V2V)和车对基础设施(V2I)服务(如共享停车系统[21]).创建一套标准化的open雾计算框架和架构的工作已经开始(参见open雾财团[22]),这些工作不需要从零开始,因为许多研究人员已经分析了雾计算体系结构可能是什么样子.Bouachir et al[23]定义的架构就是一个例子,该上下文感知基础设施支持多种边缘技术(如Wi⁃Fi,LTE,ZigBee,Bluetooth Smart),还通过网络功能虚拟化(Network Functions Virtualization,NFV)和软件定义网络(Software Defined Network,SDN)机制支持网络虚拟化和流量工程.其他人员研究了雾计算如何与现有物联网框架(如OpenM2M)集成[24],在这里雾节点被部署在如车辆网络中的路边单元之类的边缘设备处,并实现如轻量级M2M设备管理系统和M2M传感器测量框架之类的各种机器对机器服务.也有许多研究人员不仅发现了潜在的挑战,还发现以新颖的方式利用雾计算范式的前瞻性部署,例如提供一组应用程序接口(Application Programming Interface,API),允许虚拟机(Virtual Machine,VM)访问雾节点提供的服务,使用这些API,虚拟机可以访问本地信息,如网络统计信息、传感器数据等[25].另一个例子是机载雾计算系统的部署,其中飞行设备(如无人机)充当雾节点,相互协作,并与其他服务器协作,为移动用户提供各种服务[26]. ...

Security and privacy preservation scheme of face identification and resolution framework using fog computing in internet of things

1

2017

... 思科系统公司(Cisco Systems)引入了雾计算的概念,在其最初的定义中,雾计算被认为是“云计算范式的延伸,即在终端设备和传统云服务器之间提供计算、存储和网络服务”[10].因此,雾计算没有蚕食云计算,而是对其进行了补充:雾架构有助于创建一个分层的基础设施,其中本地信息的分析在“地面”执行,协调和全局分析在“云”执行.这里,云服务主要部署在网络边缘,也可以部署在其他位置,如IP/多协议标签交换(MPLS)主干网.事实上,光纤陀螺网络基础设施是异构的,高速链路和无线接入技术共存[11].雾计算的最初定义后来被不同的研究人员扩展和修订[12-13],虽然这个扩展的定义存在争议,但它揭示了雾计算可能带来的所有进步.在这个新的定义下,雾计算不仅仅是云计算的延伸,也是它的一个范例.实现云服务的元素雾节点现在可以从资源匮乏的设备(例如终端设备、本地服务器)到功能更强大的云服务器(例如互联网路由器、5G基站),所有这些元素还可以以分布式方式相互交互和协作.这将生成一个三层体系结构(客户端⇔雾节点⇔中央服务器),其中集中式云服务器与雾节点共存,但不是执行雾服务必需的[14].此外,雾计算还为联邦基础设施的创建提供了支持,在联邦基础设施中,拥有自己的雾部署的多个组织可以相互协作.最初,雾计算被定义为一个能够在物联网(Internet of Things,IoT)环境中创建新的应用程序和服务的平台,此类服务包括分层大数据分析系统和智能基础设施管理系统(如风电场、红绿灯)[15-16].目前有研究考察了这种模式如何实现其他类型的服务,如受限(移动)设备的低端增强接口(如使用无线脑电图耳机的脑机接口[17]、增强现实和实时视频分析[18])、网络物理系统[19]、网络环境下的新型内容交付和缓存方法雾计算[20]以及各种车对车(V2V)和车对基础设施(V2I)服务(如共享停车系统[21]).创建一套标准化的open雾计算框架和架构的工作已经开始(参见open雾财团[22]),这些工作不需要从零开始,因为许多研究人员已经分析了雾计算体系结构可能是什么样子.Bouachir et al[23]定义的架构就是一个例子,该上下文感知基础设施支持多种边缘技术(如Wi⁃Fi,LTE,ZigBee,Bluetooth Smart),还通过网络功能虚拟化(Network Functions Virtualization,NFV)和软件定义网络(Software Defined Network,SDN)机制支持网络虚拟化和流量工程.其他人员研究了雾计算如何与现有物联网框架(如OpenM2M)集成[24],在这里雾节点被部署在如车辆网络中的路边单元之类的边缘设备处,并实现如轻量级M2M设备管理系统和M2M传感器测量框架之类的各种机器对机器服务.也有许多研究人员不仅发现了潜在的挑战,还发现以新颖的方式利用雾计算范式的前瞻性部署,例如提供一组应用程序接口(Application Programming Interface,API),允许虚拟机(Virtual Machine,VM)访问雾节点提供的服务,使用这些API,虚拟机可以访问本地信息,如网络统计信息、传感器数据等[25].另一个例子是机载雾计算系统的部署,其中飞行设备(如无人机)充当雾节点,相互协作,并与其他服务器协作,为移动用户提供各种服务[26]. ...

Crowd sensing?enabling security service recommendation for social fog computing systems

1

2017

... 思科系统公司(Cisco Systems)引入了雾计算的概念,在其最初的定义中,雾计算被认为是“云计算范式的延伸,即在终端设备和传统云服务器之间提供计算、存储和网络服务”[10].因此,雾计算没有蚕食云计算,而是对其进行了补充:雾架构有助于创建一个分层的基础设施,其中本地信息的分析在“地面”执行,协调和全局分析在“云”执行.这里,云服务主要部署在网络边缘,也可以部署在其他位置,如IP/多协议标签交换(MPLS)主干网.事实上,光纤陀螺网络基础设施是异构的,高速链路和无线接入技术共存[11].雾计算的最初定义后来被不同的研究人员扩展和修订[12-13],虽然这个扩展的定义存在争议,但它揭示了雾计算可能带来的所有进步.在这个新的定义下,雾计算不仅仅是云计算的延伸,也是它的一个范例.实现云服务的元素雾节点现在可以从资源匮乏的设备(例如终端设备、本地服务器)到功能更强大的云服务器(例如互联网路由器、5G基站),所有这些元素还可以以分布式方式相互交互和协作.这将生成一个三层体系结构(客户端⇔雾节点⇔中央服务器),其中集中式云服务器与雾节点共存,但不是执行雾服务必需的[14].此外,雾计算还为联邦基础设施的创建提供了支持,在联邦基础设施中,拥有自己的雾部署的多个组织可以相互协作.最初,雾计算被定义为一个能够在物联网(Internet of Things,IoT)环境中创建新的应用程序和服务的平台,此类服务包括分层大数据分析系统和智能基础设施管理系统(如风电场、红绿灯)[15-16].目前有研究考察了这种模式如何实现其他类型的服务,如受限(移动)设备的低端增强接口(如使用无线脑电图耳机的脑机接口[17]、增强现实和实时视频分析[18])、网络物理系统[19]、网络环境下的新型内容交付和缓存方法雾计算[20]以及各种车对车(V2V)和车对基础设施(V2I)服务(如共享停车系统[21]).创建一套标准化的open雾计算框架和架构的工作已经开始(参见open雾财团[22]),这些工作不需要从零开始,因为许多研究人员已经分析了雾计算体系结构可能是什么样子.Bouachir et al[23]定义的架构就是一个例子,该上下文感知基础设施支持多种边缘技术(如Wi⁃Fi,LTE,ZigBee,Bluetooth Smart),还通过网络功能虚拟化(Network Functions Virtualization,NFV)和软件定义网络(Software Defined Network,SDN)机制支持网络虚拟化和流量工程.其他人员研究了雾计算如何与现有物联网框架(如OpenM2M)集成[24],在这里雾节点被部署在如车辆网络中的路边单元之类的边缘设备处,并实现如轻量级M2M设备管理系统和M2M传感器测量框架之类的各种机器对机器服务.也有许多研究人员不仅发现了潜在的挑战,还发现以新颖的方式利用雾计算范式的前瞻性部署,例如提供一组应用程序接口(Application Programming Interface,API),允许虚拟机(Virtual Machine,VM)访问雾节点提供的服务,使用这些API,虚拟机可以访问本地信息,如网络统计信息、传感器数据等[25].另一个例子是机载雾计算系统的部署,其中飞行设备(如无人机)充当雾节点,相互协作,并与其他服务器协作,为移动用户提供各种服务[26]. ...

Security in fog computing through encryption

1

2016

... 思科系统公司(Cisco Systems)引入了雾计算的概念,在其最初的定义中,雾计算被认为是“云计算范式的延伸,即在终端设备和传统云服务器之间提供计算、存储和网络服务”[10].因此,雾计算没有蚕食云计算,而是对其进行了补充:雾架构有助于创建一个分层的基础设施,其中本地信息的分析在“地面”执行,协调和全局分析在“云”执行.这里,云服务主要部署在网络边缘,也可以部署在其他位置,如IP/多协议标签交换(MPLS)主干网.事实上,光纤陀螺网络基础设施是异构的,高速链路和无线接入技术共存[11].雾计算的最初定义后来被不同的研究人员扩展和修订[12-13],虽然这个扩展的定义存在争议,但它揭示了雾计算可能带来的所有进步.在这个新的定义下,雾计算不仅仅是云计算的延伸,也是它的一个范例.实现云服务的元素雾节点现在可以从资源匮乏的设备(例如终端设备、本地服务器)到功能更强大的云服务器(例如互联网路由器、5G基站),所有这些元素还可以以分布式方式相互交互和协作.这将生成一个三层体系结构(客户端⇔雾节点⇔中央服务器),其中集中式云服务器与雾节点共存,但不是执行雾服务必需的[14].此外,雾计算还为联邦基础设施的创建提供了支持,在联邦基础设施中,拥有自己的雾部署的多个组织可以相互协作.最初,雾计算被定义为一个能够在物联网(Internet of Things,IoT)环境中创建新的应用程序和服务的平台,此类服务包括分层大数据分析系统和智能基础设施管理系统(如风电场、红绿灯)[15-16].目前有研究考察了这种模式如何实现其他类型的服务,如受限(移动)设备的低端增强接口(如使用无线脑电图耳机的脑机接口[17]、增强现实和实时视频分析[18])、网络物理系统[19]、网络环境下的新型内容交付和缓存方法雾计算[20]以及各种车对车(V2V)和车对基础设施(V2I)服务(如共享停车系统[21]).创建一套标准化的open雾计算框架和架构的工作已经开始(参见open雾财团[22]),这些工作不需要从零开始,因为许多研究人员已经分析了雾计算体系结构可能是什么样子.Bouachir et al[23]定义的架构就是一个例子,该上下文感知基础设施支持多种边缘技术(如Wi⁃Fi,LTE,ZigBee,Bluetooth Smart),还通过网络功能虚拟化(Network Functions Virtualization,NFV)和软件定义网络(Software Defined Network,SDN)机制支持网络虚拟化和流量工程.其他人员研究了雾计算如何与现有物联网框架(如OpenM2M)集成[24],在这里雾节点被部署在如车辆网络中的路边单元之类的边缘设备处,并实现如轻量级M2M设备管理系统和M2M传感器测量框架之类的各种机器对机器服务.也有许多研究人员不仅发现了潜在的挑战,还发现以新颖的方式利用雾计算范式的前瞻性部署,例如提供一组应用程序接口(Application Programming Interface,API),允许虚拟机(Virtual Machine,VM)访问雾节点提供的服务,使用这些API,虚拟机可以访问本地信息,如网络统计信息、传感器数据等[25].另一个例子是机载雾计算系统的部署,其中飞行设备(如无人机)充当雾节点,相互协作,并与其他服务器协作,为移动用户提供各种服务[26]. ...

A survey on fog computing:Research challenges in security and privacy issues

1

2018

... 思科系统公司(Cisco Systems)引入了雾计算的概念,在其最初的定义中,雾计算被认为是“云计算范式的延伸,即在终端设备和传统云服务器之间提供计算、存储和网络服务”[10].因此,雾计算没有蚕食云计算,而是对其进行了补充:雾架构有助于创建一个分层的基础设施,其中本地信息的分析在“地面”执行,协调和全局分析在“云”执行.这里,云服务主要部署在网络边缘,也可以部署在其他位置,如IP/多协议标签交换(MPLS)主干网.事实上,光纤陀螺网络基础设施是异构的,高速链路和无线接入技术共存[11].雾计算的最初定义后来被不同的研究人员扩展和修订[12-13],虽然这个扩展的定义存在争议,但它揭示了雾计算可能带来的所有进步.在这个新的定义下,雾计算不仅仅是云计算的延伸,也是它的一个范例.实现云服务的元素雾节点现在可以从资源匮乏的设备(例如终端设备、本地服务器)到功能更强大的云服务器(例如互联网路由器、5G基站),所有这些元素还可以以分布式方式相互交互和协作.这将生成一个三层体系结构(客户端⇔雾节点⇔中央服务器),其中集中式云服务器与雾节点共存,但不是执行雾服务必需的[14].此外,雾计算还为联邦基础设施的创建提供了支持,在联邦基础设施中,拥有自己的雾部署的多个组织可以相互协作.最初,雾计算被定义为一个能够在物联网(Internet of Things,IoT)环境中创建新的应用程序和服务的平台,此类服务包括分层大数据分析系统和智能基础设施管理系统(如风电场、红绿灯)[15-16].目前有研究考察了这种模式如何实现其他类型的服务,如受限(移动)设备的低端增强接口(如使用无线脑电图耳机的脑机接口[17]、增强现实和实时视频分析[18])、网络物理系统[19]、网络环境下的新型内容交付和缓存方法雾计算[20]以及各种车对车(V2V)和车对基础设施(V2I)服务(如共享停车系统[21]).创建一套标准化的open雾计算框架和架构的工作已经开始(参见open雾财团[22]),这些工作不需要从零开始,因为许多研究人员已经分析了雾计算体系结构可能是什么样子.Bouachir et al[23]定义的架构就是一个例子,该上下文感知基础设施支持多种边缘技术(如Wi⁃Fi,LTE,ZigBee,Bluetooth Smart),还通过网络功能虚拟化(Network Functions Virtualization,NFV)和软件定义网络(Software Defined Network,SDN)机制支持网络虚拟化和流量工程.其他人员研究了雾计算如何与现有物联网框架(如OpenM2M)集成[24],在这里雾节点被部署在如车辆网络中的路边单元之类的边缘设备处,并实现如轻量级M2M设备管理系统和M2M传感器测量框架之类的各种机器对机器服务.也有许多研究人员不仅发现了潜在的挑战,还发现以新颖的方式利用雾计算范式的前瞻性部署,例如提供一组应用程序接口(Application Programming Interface,API),允许虚拟机(Virtual Machine,VM)访问雾节点提供的服务,使用这些API,虚拟机可以访问本地信息,如网络统计信息、传感器数据等[25].另一个例子是机载雾计算系统的部署,其中飞行设备(如无人机)充当雾节点,相互协作,并与其他服务器协作,为移动用户提供各种服务[26]. ...

Utilizing technologies of fog computing in educational IoT systems:Privacy,security,and agility perspective

1

... 思科系统公司(Cisco Systems)引入了雾计算的概念,在其最初的定义中,雾计算被认为是“云计算范式的延伸,即在终端设备和传统云服务器之间提供计算、存储和网络服务”[10].因此,雾计算没有蚕食云计算,而是对其进行了补充:雾架构有助于创建一个分层的基础设施,其中本地信息的分析在“地面”执行,协调和全局分析在“云”执行.这里,云服务主要部署在网络边缘,也可以部署在其他位置,如IP/多协议标签交换(MPLS)主干网.事实上,光纤陀螺网络基础设施是异构的,高速链路和无线接入技术共存[11].雾计算的最初定义后来被不同的研究人员扩展和修订[12-13],虽然这个扩展的定义存在争议,但它揭示了雾计算可能带来的所有进步.在这个新的定义下,雾计算不仅仅是云计算的延伸,也是它的一个范例.实现云服务的元素雾节点现在可以从资源匮乏的设备(例如终端设备、本地服务器)到功能更强大的云服务器(例如互联网路由器、5G基站),所有这些元素还可以以分布式方式相互交互和协作.这将生成一个三层体系结构(客户端⇔雾节点⇔中央服务器),其中集中式云服务器与雾节点共存,但不是执行雾服务必需的[14].此外,雾计算还为联邦基础设施的创建提供了支持,在联邦基础设施中,拥有自己的雾部署的多个组织可以相互协作.最初,雾计算被定义为一个能够在物联网(Internet of Things,IoT)环境中创建新的应用程序和服务的平台,此类服务包括分层大数据分析系统和智能基础设施管理系统(如风电场、红绿灯)[15-16].目前有研究考察了这种模式如何实现其他类型的服务,如受限(移动)设备的低端增强接口(如使用无线脑电图耳机的脑机接口[17]、增强现实和实时视频分析[18])、网络物理系统[19]、网络环境下的新型内容交付和缓存方法雾计算[20]以及各种车对车(V2V)和车对基础设施(V2I)服务(如共享停车系统[21]).创建一套标准化的open雾计算框架和架构的工作已经开始(参见open雾财团[22]),这些工作不需要从零开始,因为许多研究人员已经分析了雾计算体系结构可能是什么样子.Bouachir et al[23]定义的架构就是一个例子,该上下文感知基础设施支持多种边缘技术(如Wi⁃Fi,LTE,ZigBee,Bluetooth Smart),还通过网络功能虚拟化(Network Functions Virtualization,NFV)和软件定义网络(Software Defined Network,SDN)机制支持网络虚拟化和流量工程.其他人员研究了雾计算如何与现有物联网框架(如OpenM2M)集成[24],在这里雾节点被部署在如车辆网络中的路边单元之类的边缘设备处,并实现如轻量级M2M设备管理系统和M2M传感器测量框架之类的各种机器对机器服务.也有许多研究人员不仅发现了潜在的挑战,还发现以新颖的方式利用雾计算范式的前瞻性部署,例如提供一组应用程序接口(Application Programming Interface,API),允许虚拟机(Virtual Machine,VM)访问雾节点提供的服务,使用这些API,虚拟机可以访问本地信息,如网络统计信息、传感器数据等[25].另一个例子是机载雾计算系统的部署,其中飞行设备(如无人机)充当雾节点,相互协作,并与其他服务器协作,为移动用户提供各种服务[26]. ...

Energy?efficient dynamic homomorphic security scheme for fog computing in IoT networks

1

... 思科系统公司(Cisco Systems)引入了雾计算的概念,在其最初的定义中,雾计算被认为是“云计算范式的延伸,即在终端设备和传统云服务器之间提供计算、存储和网络服务”[10].因此,雾计算没有蚕食云计算,而是对其进行了补充:雾架构有助于创建一个分层的基础设施,其中本地信息的分析在“地面”执行,协调和全局分析在“云”执行.这里,云服务主要部署在网络边缘,也可以部署在其他位置,如IP/多协议标签交换(MPLS)主干网.事实上,光纤陀螺网络基础设施是异构的,高速链路和无线接入技术共存[11].雾计算的最初定义后来被不同的研究人员扩展和修订[12-13],虽然这个扩展的定义存在争议,但它揭示了雾计算可能带来的所有进步.在这个新的定义下,雾计算不仅仅是云计算的延伸,也是它的一个范例.实现云服务的元素雾节点现在可以从资源匮乏的设备(例如终端设备、本地服务器)到功能更强大的云服务器(例如互联网路由器、5G基站),所有这些元素还可以以分布式方式相互交互和协作.这将生成一个三层体系结构(客户端⇔雾节点⇔中央服务器),其中集中式云服务器与雾节点共存,但不是执行雾服务必需的[14].此外,雾计算还为联邦基础设施的创建提供了支持,在联邦基础设施中,拥有自己的雾部署的多个组织可以相互协作.最初,雾计算被定义为一个能够在物联网(Internet of Things,IoT)环境中创建新的应用程序和服务的平台,此类服务包括分层大数据分析系统和智能基础设施管理系统(如风电场、红绿灯)[15-16].目前有研究考察了这种模式如何实现其他类型的服务,如受限(移动)设备的低端增强接口(如使用无线脑电图耳机的脑机接口[17]、增强现实和实时视频分析[18])、网络物理系统[19]、网络环境下的新型内容交付和缓存方法雾计算[20]以及各种车对车(V2V)和车对基础设施(V2I)服务(如共享停车系统[21]).创建一套标准化的open雾计算框架和架构的工作已经开始(参见open雾财团[22]),这些工作不需要从零开始,因为许多研究人员已经分析了雾计算体系结构可能是什么样子.Bouachir et al[23]定义的架构就是一个例子,该上下文感知基础设施支持多种边缘技术(如Wi⁃Fi,LTE,ZigBee,Bluetooth Smart),还通过网络功能虚拟化(Network Functions Virtualization,NFV)和软件定义网络(Software Defined Network,SDN)机制支持网络虚拟化和流量工程.其他人员研究了雾计算如何与现有物联网框架(如OpenM2M)集成[24],在这里雾节点被部署在如车辆网络中的路边单元之类的边缘设备处,并实现如轻量级M2M设备管理系统和M2M传感器测量框架之类的各种机器对机器服务.也有许多研究人员不仅发现了潜在的挑战,还发现以新颖的方式利用雾计算范式的前瞻性部署,例如提供一组应用程序接口(Application Programming Interface,API),允许虚拟机(Virtual Machine,VM)访问雾节点提供的服务,使用这些API,虚拟机可以访问本地信息,如网络统计信息、传感器数据等[25].另一个例子是机载雾计算系统的部署,其中飞行设备(如无人机)充当雾节点,相互协作,并与其他服务器协作,为移动用户提供各种服务[26]. ...

Securing fog computing for internet of things applications:Challenges and solutions

1

2018

... 思科系统公司(Cisco Systems)引入了雾计算的概念,在其最初的定义中,雾计算被认为是“云计算范式的延伸,即在终端设备和传统云服务器之间提供计算、存储和网络服务”[10].因此,雾计算没有蚕食云计算,而是对其进行了补充:雾架构有助于创建一个分层的基础设施,其中本地信息的分析在“地面”执行,协调和全局分析在“云”执行.这里,云服务主要部署在网络边缘,也可以部署在其他位置,如IP/多协议标签交换(MPLS)主干网.事实上,光纤陀螺网络基础设施是异构的,高速链路和无线接入技术共存[11].雾计算的最初定义后来被不同的研究人员扩展和修订[12-13],虽然这个扩展的定义存在争议,但它揭示了雾计算可能带来的所有进步.在这个新的定义下,雾计算不仅仅是云计算的延伸,也是它的一个范例.实现云服务的元素雾节点现在可以从资源匮乏的设备(例如终端设备、本地服务器)到功能更强大的云服务器(例如互联网路由器、5G基站),所有这些元素还可以以分布式方式相互交互和协作.这将生成一个三层体系结构(客户端⇔雾节点⇔中央服务器),其中集中式云服务器与雾节点共存,但不是执行雾服务必需的[14].此外,雾计算还为联邦基础设施的创建提供了支持,在联邦基础设施中,拥有自己的雾部署的多个组织可以相互协作.最初,雾计算被定义为一个能够在物联网(Internet of Things,IoT)环境中创建新的应用程序和服务的平台,此类服务包括分层大数据分析系统和智能基础设施管理系统(如风电场、红绿灯)[15-16].目前有研究考察了这种模式如何实现其他类型的服务,如受限(移动)设备的低端增强接口(如使用无线脑电图耳机的脑机接口[17]、增强现实和实时视频分析[18])、网络物理系统[19]、网络环境下的新型内容交付和缓存方法雾计算[20]以及各种车对车(V2V)和车对基础设施(V2I)服务(如共享停车系统[21]).创建一套标准化的open雾计算框架和架构的工作已经开始(参见open雾财团[22]),这些工作不需要从零开始,因为许多研究人员已经分析了雾计算体系结构可能是什么样子.Bouachir et al[23]定义的架构就是一个例子,该上下文感知基础设施支持多种边缘技术(如Wi⁃Fi,LTE,ZigBee,Bluetooth Smart),还通过网络功能虚拟化(Network Functions Virtualization,NFV)和软件定义网络(Software Defined Network,SDN)机制支持网络虚拟化和流量工程.其他人员研究了雾计算如何与现有物联网框架(如OpenM2M)集成[24],在这里雾节点被部署在如车辆网络中的路边单元之类的边缘设备处,并实现如轻量级M2M设备管理系统和M2M传感器测量框架之类的各种机器对机器服务.也有许多研究人员不仅发现了潜在的挑战,还发现以新颖的方式利用雾计算范式的前瞻性部署,例如提供一组应用程序接口(Application Programming Interface,API),允许虚拟机(Virtual Machine,VM)访问雾节点提供的服务,使用这些API,虚拟机可以访问本地信息,如网络统计信息、传感器数据等[25].另一个例子是机载雾计算系统的部署,其中飞行设备(如无人机)充当雾节点,相互协作,并与其他服务器协作,为移动用户提供各种服务[26]. ...

A cooperative computing strategy for blockchain?secured fog computing

1

2020

... 思科系统公司(Cisco Systems)引入了雾计算的概念,在其最初的定义中,雾计算被认为是“云计算范式的延伸,即在终端设备和传统云服务器之间提供计算、存储和网络服务”[10].因此,雾计算没有蚕食云计算,而是对其进行了补充:雾架构有助于创建一个分层的基础设施,其中本地信息的分析在“地面”执行,协调和全局分析在“云”执行.这里,云服务主要部署在网络边缘,也可以部署在其他位置,如IP/多协议标签交换(MPLS)主干网.事实上,光纤陀螺网络基础设施是异构的,高速链路和无线接入技术共存[11].雾计算的最初定义后来被不同的研究人员扩展和修订[12-13],虽然这个扩展的定义存在争议,但它揭示了雾计算可能带来的所有进步.在这个新的定义下,雾计算不仅仅是云计算的延伸,也是它的一个范例.实现云服务的元素雾节点现在可以从资源匮乏的设备(例如终端设备、本地服务器)到功能更强大的云服务器(例如互联网路由器、5G基站),所有这些元素还可以以分布式方式相互交互和协作.这将生成一个三层体系结构(客户端⇔雾节点⇔中央服务器),其中集中式云服务器与雾节点共存,但不是执行雾服务必需的[14].此外,雾计算还为联邦基础设施的创建提供了支持,在联邦基础设施中,拥有自己的雾部署的多个组织可以相互协作.最初,雾计算被定义为一个能够在物联网(Internet of Things,IoT)环境中创建新的应用程序和服务的平台,此类服务包括分层大数据分析系统和智能基础设施管理系统(如风电场、红绿灯)[15-16].目前有研究考察了这种模式如何实现其他类型的服务,如受限(移动)设备的低端增强接口(如使用无线脑电图耳机的脑机接口[17]、增强现实和实时视频分析[18])、网络物理系统[19]、网络环境下的新型内容交付和缓存方法雾计算[20]以及各种车对车(V2V)和车对基础设施(V2I)服务(如共享停车系统[21]).创建一套标准化的open雾计算框架和架构的工作已经开始(参见open雾财团[22]),这些工作不需要从零开始,因为许多研究人员已经分析了雾计算体系结构可能是什么样子.Bouachir et al[23]定义的架构就是一个例子,该上下文感知基础设施支持多种边缘技术(如Wi⁃Fi,LTE,ZigBee,Bluetooth Smart),还通过网络功能虚拟化(Network Functions Virtualization,NFV)和软件定义网络(Software Defined Network,SDN)机制支持网络虚拟化和流量工程.其他人员研究了雾计算如何与现有物联网框架(如OpenM2M)集成[24],在这里雾节点被部署在如车辆网络中的路边单元之类的边缘设备处,并实现如轻量级M2M设备管理系统和M2M传感器测量框架之类的各种机器对机器服务.也有许多研究人员不仅发现了潜在的挑战,还发现以新颖的方式利用雾计算范式的前瞻性部署,例如提供一组应用程序接口(Application Programming Interface,API),允许虚拟机(Virtual Machine,VM)访问雾节点提供的服务,使用这些API,虚拟机可以访问本地信息,如网络统计信息、传感器数据等[25].另一个例子是机载雾计算系统的部署,其中飞行设备(如无人机)充当雾节点,相互协作,并与其他服务器协作,为移动用户提供各种服务[26]. ...

Blockchain and fog computing for cyberphysical systems:The Case of smart industry

1

2020

... 思科系统公司(Cisco Systems)引入了雾计算的概念,在其最初的定义中,雾计算被认为是“云计算范式的延伸,即在终端设备和传统云服务器之间提供计算、存储和网络服务”[10].因此,雾计算没有蚕食云计算,而是对其进行了补充:雾架构有助于创建一个分层的基础设施,其中本地信息的分析在“地面”执行,协调和全局分析在“云”执行.这里,云服务主要部署在网络边缘,也可以部署在其他位置,如IP/多协议标签交换(MPLS)主干网.事实上,光纤陀螺网络基础设施是异构的,高速链路和无线接入技术共存[11].雾计算的最初定义后来被不同的研究人员扩展和修订[12-13],虽然这个扩展的定义存在争议,但它揭示了雾计算可能带来的所有进步.在这个新的定义下,雾计算不仅仅是云计算的延伸,也是它的一个范例.实现云服务的元素雾节点现在可以从资源匮乏的设备(例如终端设备、本地服务器)到功能更强大的云服务器(例如互联网路由器、5G基站),所有这些元素还可以以分布式方式相互交互和协作.这将生成一个三层体系结构(客户端⇔雾节点⇔中央服务器),其中集中式云服务器与雾节点共存,但不是执行雾服务必需的[14].此外,雾计算还为联邦基础设施的创建提供了支持,在联邦基础设施中,拥有自己的雾部署的多个组织可以相互协作.最初,雾计算被定义为一个能够在物联网(Internet of Things,IoT)环境中创建新的应用程序和服务的平台,此类服务包括分层大数据分析系统和智能基础设施管理系统(如风电场、红绿灯)[15-16].目前有研究考察了这种模式如何实现其他类型的服务,如受限(移动)设备的低端增强接口(如使用无线脑电图耳机的脑机接口[17]、增强现实和实时视频分析[18])、网络物理系统[19]、网络环境下的新型内容交付和缓存方法雾计算[20]以及各种车对车(V2V)和车对基础设施(V2I)服务(如共享停车系统[21]).创建一套标准化的open雾计算框架和架构的工作已经开始(参见open雾财团[22]),这些工作不需要从零开始,因为许多研究人员已经分析了雾计算体系结构可能是什么样子.Bouachir et al[23]定义的架构就是一个例子,该上下文感知基础设施支持多种边缘技术(如Wi⁃Fi,LTE,ZigBee,Bluetooth Smart),还通过网络功能虚拟化(Network Functions Virtualization,NFV)和软件定义网络(Software Defined Network,SDN)机制支持网络虚拟化和流量工程.其他人员研究了雾计算如何与现有物联网框架(如OpenM2M)集成[24],在这里雾节点被部署在如车辆网络中的路边单元之类的边缘设备处,并实现如轻量级M2M设备管理系统和M2M传感器测量框架之类的各种机器对机器服务.也有许多研究人员不仅发现了潜在的挑战,还发现以新颖的方式利用雾计算范式的前瞻性部署,例如提供一组应用程序接口(Application Programming Interface,API),允许虚拟机(Virtual Machine,VM)访问雾节点提供的服务,使用这些API,虚拟机可以访问本地信息,如网络统计信息、传感器数据等[25].另一个例子是机载雾计算系统的部署,其中飞行设备(如无人机)充当雾节点,相互协作,并与其他服务器协作,为移动用户提供各种服务[26]. ...

Enhancing the access privacy of IDaaS system using SAML protocol in fog computing

1

... 思科系统公司(Cisco Systems)引入了雾计算的概念,在其最初的定义中,雾计算被认为是“云计算范式的延伸,即在终端设备和传统云服务器之间提供计算、存储和网络服务”[10].因此,雾计算没有蚕食云计算,而是对其进行了补充:雾架构有助于创建一个分层的基础设施,其中本地信息的分析在“地面”执行,协调和全局分析在“云”执行.这里,云服务主要部署在网络边缘,也可以部署在其他位置,如IP/多协议标签交换(MPLS)主干网.事实上,光纤陀螺网络基础设施是异构的,高速链路和无线接入技术共存[11].雾计算的最初定义后来被不同的研究人员扩展和修订[12-13],虽然这个扩展的定义存在争议,但它揭示了雾计算可能带来的所有进步.在这个新的定义下,雾计算不仅仅是云计算的延伸,也是它的一个范例.实现云服务的元素雾节点现在可以从资源匮乏的设备(例如终端设备、本地服务器)到功能更强大的云服务器(例如互联网路由器、5G基站),所有这些元素还可以以分布式方式相互交互和协作.这将生成一个三层体系结构(客户端⇔雾节点⇔中央服务器),其中集中式云服务器与雾节点共存,但不是执行雾服务必需的[14].此外,雾计算还为联邦基础设施的创建提供了支持,在联邦基础设施中,拥有自己的雾部署的多个组织可以相互协作.最初,雾计算被定义为一个能够在物联网(Internet of Things,IoT)环境中创建新的应用程序和服务的平台,此类服务包括分层大数据分析系统和智能基础设施管理系统(如风电场、红绿灯)[15-16].目前有研究考察了这种模式如何实现其他类型的服务,如受限(移动)设备的低端增强接口(如使用无线脑电图耳机的脑机接口[17]、增强现实和实时视频分析[18])、网络物理系统[19]、网络环境下的新型内容交付和缓存方法雾计算[20]以及各种车对车(V2V)和车对基础设施(V2I)服务(如共享停车系统[21]).创建一套标准化的open雾计算框架和架构的工作已经开始(参见open雾财团[22]),这些工作不需要从零开始,因为许多研究人员已经分析了雾计算体系结构可能是什么样子.Bouachir et al[23]定义的架构就是一个例子,该上下文感知基础设施支持多种边缘技术(如Wi⁃Fi,LTE,ZigBee,Bluetooth Smart),还通过网络功能虚拟化(Network Functions Virtualization,NFV)和软件定义网络(Software Defined Network,SDN)机制支持网络虚拟化和流量工程.其他人员研究了雾计算如何与现有物联网框架(如OpenM2M)集成[24],在这里雾节点被部署在如车辆网络中的路边单元之类的边缘设备处,并实现如轻量级M2M设备管理系统和M2M传感器测量框架之类的各种机器对机器服务.也有许多研究人员不仅发现了潜在的挑战,还发现以新颖的方式利用雾计算范式的前瞻性部署,例如提供一组应用程序接口(Application Programming Interface,API),允许虚拟机(Virtual Machine,VM)访问雾节点提供的服务,使用这些API,虚拟机可以访问本地信息,如网络统计信息、传感器数据等[25].另一个例子是机载雾计算系统的部署,其中飞行设备(如无人机)充当雾节点,相互协作,并与其他服务器协作,为移动用户提供各种服务[26]. ...

Secure computing resource allocation framework for open fog computing

1

2020

... 思科系统公司(Cisco Systems)引入了雾计算的概念,在其最初的定义中,雾计算被认为是“云计算范式的延伸,即在终端设备和传统云服务器之间提供计算、存储和网络服务”[10].因此,雾计算没有蚕食云计算,而是对其进行了补充:雾架构有助于创建一个分层的基础设施,其中本地信息的分析在“地面”执行,协调和全局分析在“云”执行.这里,云服务主要部署在网络边缘,也可以部署在其他位置,如IP/多协议标签交换(MPLS)主干网.事实上,光纤陀螺网络基础设施是异构的,高速链路和无线接入技术共存[11].雾计算的最初定义后来被不同的研究人员扩展和修订[12-13],虽然这个扩展的定义存在争议,但它揭示了雾计算可能带来的所有进步.在这个新的定义下,雾计算不仅仅是云计算的延伸,也是它的一个范例.实现云服务的元素雾节点现在可以从资源匮乏的设备(例如终端设备、本地服务器)到功能更强大的云服务器(例如互联网路由器、5G基站),所有这些元素还可以以分布式方式相互交互和协作.这将生成一个三层体系结构(客户端⇔雾节点⇔中央服务器),其中集中式云服务器与雾节点共存,但不是执行雾服务必需的[14].此外,雾计算还为联邦基础设施的创建提供了支持,在联邦基础设施中,拥有自己的雾部署的多个组织可以相互协作.最初,雾计算被定义为一个能够在物联网(Internet of Things,IoT)环境中创建新的应用程序和服务的平台,此类服务包括分层大数据分析系统和智能基础设施管理系统(如风电场、红绿灯)[15-16].目前有研究考察了这种模式如何实现其他类型的服务,如受限(移动)设备的低端增强接口(如使用无线脑电图耳机的脑机接口[17]、增强现实和实时视频分析[18])、网络物理系统[19]、网络环境下的新型内容交付和缓存方法雾计算[20]以及各种车对车(V2V)和车对基础设施(V2I)服务(如共享停车系统[21]).创建一套标准化的open雾计算框架和架构的工作已经开始(参见open雾财团[22]),这些工作不需要从零开始,因为许多研究人员已经分析了雾计算体系结构可能是什么样子.Bouachir et al[23]定义的架构就是一个例子,该上下文感知基础设施支持多种边缘技术(如Wi⁃Fi,LTE,ZigBee,Bluetooth Smart),还通过网络功能虚拟化(Network Functions Virtualization,NFV)和软件定义网络(Software Defined Network,SDN)机制支持网络虚拟化和流量工程.其他人员研究了雾计算如何与现有物联网框架(如OpenM2M)集成[24],在这里雾节点被部署在如车辆网络中的路边单元之类的边缘设备处,并实现如轻量级M2M设备管理系统和M2M传感器测量框架之类的各种机器对机器服务.也有许多研究人员不仅发现了潜在的挑战,还发现以新颖的方式利用雾计算范式的前瞻性部署,例如提供一组应用程序接口(Application Programming Interface,API),允许虚拟机(Virtual Machine,VM)访问雾节点提供的服务,使用这些API,虚拟机可以访问本地信息,如网络统计信息、传感器数据等[25].另一个例子是机载雾计算系统的部署,其中飞行设备(如无人机)充当雾节点,相互协作,并与其他服务器协作,为移动用户提供各种服务[26]. ...

Achieving deterministic service in mobile edge computing (MEC) networks

1

2021

... IBM和Nokia Siemens Network推出了一个可在移动基站内运行应用程序的平台[27],移动边缘计算(Mobile Edge Computing,MEC)一词首次用于描述网络边缘的服务执行.这个初始概念仅具有局部范围,没有考虑其他方面,例如应用程序迁移、互操作性等.MEC在2014年获得了现在的意义,当时欧洲电信标准化协会(European Telecommunications Standards Institute,ETSI)推出了用于移动边缘计算的行业规范组(ISG)[28].根据该规范,MEC的目标是“在移动网络的边缘提供IT服务环境和云计算能力”.这个团队还致力于创建一个开放的生态系统,在这个生态系统中,服务提供商可以跨多供应商MEC平台部署他们的应用程序,一旦标准完成,电信公司将负责在其基础设施中部署此服务环境.在5G这样的移动网络边缘部署云服务的好处包括低延迟、高带宽以及对无线网络信息和位置感知的访问,由于这一点,将有可能优化现有的移动基础设施服务,甚至实施新的服务.一个例子是移动边缘调度器[29],它最小化LTE下行链路中一般业务流的平均延迟.此外,服务的部署将不仅限于移动网络运营商,还将向第三方服务提供商开放,例如一些预期的应用,包括增强现实、智能视频加速、联网汽车和物联网网关等[30].为了实现MEC环境,有必要在移动网络边缘的多个位置部署虚拟化服务器(即MEC服务器),MEC⁃ISG考虑的一些部署位置是LTE/5G基站(eNodeB)、3G无线网络控制器(RNC)或多无线电接入技术(3G/LTE/WLAN)小区聚合站点(可以位于室内或室外). ...

Composite heuristics for scheduling tasks in mobile edge computing by considering security

1

2021

... IBM和Nokia Siemens Network推出了一个可在移动基站内运行应用程序的平台[27],移动边缘计算(Mobile Edge Computing,MEC)一词首次用于描述网络边缘的服务执行.这个初始概念仅具有局部范围,没有考虑其他方面,例如应用程序迁移、互操作性等.MEC在2014年获得了现在的意义,当时欧洲电信标准化协会(European Telecommunications Standards Institute,ETSI)推出了用于移动边缘计算的行业规范组(ISG)[28].根据该规范,MEC的目标是“在移动网络的边缘提供IT服务环境和云计算能力”.这个团队还致力于创建一个开放的生态系统,在这个生态系统中,服务提供商可以跨多供应商MEC平台部署他们的应用程序,一旦标准完成,电信公司将负责在其基础设施中部署此服务环境.在5G这样的移动网络边缘部署云服务的好处包括低延迟、高带宽以及对无线网络信息和位置感知的访问,由于这一点,将有可能优化现有的移动基础设施服务,甚至实施新的服务.一个例子是移动边缘调度器[29],它最小化LTE下行链路中一般业务流的平均延迟.此外,服务的部署将不仅限于移动网络运营商,还将向第三方服务提供商开放,例如一些预期的应用,包括增强现实、智能视频加速、联网汽车和物联网网关等[30].为了实现MEC环境,有必要在移动网络边缘的多个位置部署虚拟化服务器(即MEC服务器),MEC⁃ISG考虑的一些部署位置是LTE/5G基站(eNodeB)、3G无线网络控制器(RNC)或多无线电接入技术(3G/LTE/WLAN)小区聚合站点(可以位于室内或室外). ...

Survey on edge computing security

1

2021

... IBM和Nokia Siemens Network推出了一个可在移动基站内运行应用程序的平台[27],移动边缘计算(Mobile Edge Computing,MEC)一词首次用于描述网络边缘的服务执行.这个初始概念仅具有局部范围,没有考虑其他方面,例如应用程序迁移、互操作性等.MEC在2014年获得了现在的意义,当时欧洲电信标准化协会(European Telecommunications Standards Institute,ETSI)推出了用于移动边缘计算的行业规范组(ISG)[28].根据该规范,MEC的目标是“在移动网络的边缘提供IT服务环境和云计算能力”.这个团队还致力于创建一个开放的生态系统,在这个生态系统中,服务提供商可以跨多供应商MEC平台部署他们的应用程序,一旦标准完成,电信公司将负责在其基础设施中部署此服务环境.在5G这样的移动网络边缘部署云服务的好处包括低延迟、高带宽以及对无线网络信息和位置感知的访问,由于这一点,将有可能优化现有的移动基础设施服务,甚至实施新的服务.一个例子是移动边缘调度器[29],它最小化LTE下行链路中一般业务流的平均延迟.此外,服务的部署将不仅限于移动网络运营商,还将向第三方服务提供商开放,例如一些预期的应用,包括增强现实、智能视频加速、联网汽车和物联网网关等[30].为了实现MEC环境,有必要在移动网络边缘的多个位置部署虚拟化服务器(即MEC服务器),MEC⁃ISG考虑的一些部署位置是LTE/5G基站(eNodeB)、3G无线网络控制器(RNC)或多无线电接入技术(3G/LTE/WLAN)小区聚合站点(可以位于室内或室外). ...

Security protection technology of electrical power system based on edge computing

1

2021

... IBM和Nokia Siemens Network推出了一个可在移动基站内运行应用程序的平台[27],移动边缘计算(Mobile Edge Computing,MEC)一词首次用于描述网络边缘的服务执行.这个初始概念仅具有局部范围,没有考虑其他方面,例如应用程序迁移、互操作性等.MEC在2014年获得了现在的意义,当时欧洲电信标准化协会(European Telecommunications Standards Institute,ETSI)推出了用于移动边缘计算的行业规范组(ISG)[28].根据该规范,MEC的目标是“在移动网络的边缘提供IT服务环境和云计算能力”.这个团队还致力于创建一个开放的生态系统,在这个生态系统中,服务提供商可以跨多供应商MEC平台部署他们的应用程序,一旦标准完成,电信公司将负责在其基础设施中部署此服务环境.在5G这样的移动网络边缘部署云服务的好处包括低延迟、高带宽以及对无线网络信息和位置感知的访问,由于这一点,将有可能优化现有的移动基础设施服务,甚至实施新的服务.一个例子是移动边缘调度器[29],它最小化LTE下行链路中一般业务流的平均延迟.此外,服务的部署将不仅限于移动网络运营商,还将向第三方服务提供商开放,例如一些预期的应用,包括增强现实、智能视频加速、联网汽车和物联网网关等[30].为了实现MEC环境,有必要在移动网络边缘的多个位置部署虚拟化服务器(即MEC服务器),MEC⁃ISG考虑的一些部署位置是LTE/5G基站(eNodeB)、3G无线网络控制器(RNC)或多无线电接入技术(3G/LTE/WLAN)小区聚合站点(可以位于室内或室外). ...